GFI LanGuard — виртуальный консультант по безопасности

GFI LanGuard — виртуальный консультант по безопасности

Одна из важных задач обеспечения информационной безопасности — выявление потенциальных рисков и «дыр» в защите. Нужно найти и устранить уязвимости прежде, чем ими смогут воспользоваться злоумышленники. Для этой цели и служат сканеры безопасности. Сканер безопасности, или сканер уязвимости сети — автоматизированное решение для полного сканирования портов, контроля обновлений ПО, а также проверки программных и аппаратных средств. Это приложение, сканирующее сеть и ее устройства для обнаружения слабых мест в системе безопасности.

Как сетевой сканер локальной сети обеспечивает ее безопасность?

Сканеры уязвимостей сети при своей работе используют два основных механизма. Первый — зондирование — не слишком оперативен, но точен. Это механизм активного анализа, который запускает имитации атак, тем самым проверяя уязвимость. При зондировании применяются методы реализации атак, которые помогают подтвердить наличие уязвимости и обнаружить ранее не выявленные «провалы».

Второй механизм — сканирование — более быстрый, но дает менее точные результаты. Это пассивный анализ, при котором сканер ищет уязвимость без подтверждения ее наличия, используя косвенные признаки. С помощью сканирования определяются открытые порты и собираются связанные с ними заголовки. Они в дальнейшем сравниваются с таблицей правил определения сетевых устройств, ОС и возможных «дыр». После сравнения сетевой сканер безопасности сообщает о наличии или отсутствии уязвимости.

В общем случае алгоритм работы сканеров следующий:

- Проверка заголовков. Самый простой и быстрый способ на основе сканирования, однако имеющий ряд недостатков. Так, вывод о «провале» делается лишь по результатам анализа заголовков. К примеру, проверяя FTP-сервер, сканер узнает версию обеспечения и на основе этой информации сообщает о возможных уязвимостях. Естественно, специалисты по сетевой безопасности осведомлены о ненадежности этого метода, однако как первый шаг сканирования — это оптимальное решение, не приводящее к нарушению работы сети.

- Активные зондирующие проверки (active probing check). Это сканирование, при котором не проверяется версия ПО, а сравнивается «цифровой слепок» фрагмента программы со «слепком» уязвимости. По тому же принципу действуют антивирусные программы, сравнивая ПО с имеющимися в базе сигнатурами вирусов. Тоже достаточно быстрый метод, хотя и медленнее первого, с большим коэффициентом надежности.

- Имитация атак (exploit check). Это зондирование, которое эксплуатирует дефекты в программном обеспечении. Таким образом подается своеобразный импульс некоторым уязвимостям, которые не заметны до определенного момента. Эффективный метод, однако применить его можно не всегда. Так, вероятна ситуация, когда даже имитируемая атака просто отключит проверяемый узел сети.

Большинство современных сканеров безопасности сети работает по нижеперечисленным принципам:

- сбор информации о сети, идентификация всех активных устройств и сервисов, запущенных на них;

- обнаружение потенциальных уязвимостей;

- подтверждение выбранных уязвимостей, для чего используются специфические методы и моделируются атаки;

- формирование отчетов;

- автоматическое устранение уязвимостей. Не всегда данный этап реализуется в сетевых сканерах безопасности, но часто встречается в сканерах системных. Существует возможность создания резервного сценария, который может отменить произведенные изменения, — например, если после устранения уязвимости будет нарушено полноценное функционирование сети.

Тем не менее каждый сканер из множества представленных сейчас на рынке выделяется своими функциями и возможностями.

Проверьте сеть на уязвимость вместе с XSpider

Получите бесплатно триал версию на 30 дней.

Проверьте безопасность вашей сети совершенно бесплатно. Получите в подарок тестовую версию продукта Positive Technologies XSpider при покупке решений со страницы акции.

Positive Technologies Xspider – профессиональный сканер уязвимостей, предназначенный для проверки сети на наличие уязвимостей. Регулярное сканирование позволяет защитить информационную систему компании до того, как злоумышленник обнаружит ее слабые места и проведет атаку. По итогам сканирования XSpider предоставляет подробный отчет о выявленных недостатках в защите, а также рекомендации по их устранению.

Триал идет в подарок при покупке любого продукта со страницы акции:

Предложение действует до 30.09.2020 г.

Kaspersky Small Office Security

Программное обеспечение Kaspersky Small Office Security предназначено для организации комплексной защиты компьютерной сети на небольшом предприятии (до 25 рабочих станций). Простая установка, оптимальные настройки по умолчанию и автоматические обновления позволяют Kaspersky Small Office Security блокировать все виды современных угроз и предоставлять надежную защиту конфиденциальной информации.

В Kaspersky Small Office Security интегрированы передовые технологии защиты от вредоносного ПО, в том числе от новейших угроз. При этом от организации-заказчика не требуются профессиональные знания в области IT. Удобный мастер установки поможет выполнить развертывание в несколько шагов, а через интуитивно понятный интерфейс пользователь легко настроит работу инструментов шифрования и резервирования данных, политики управления web-доступом.

Kaspersky Endpoint Security для бизнеса Стандартный

Программное обеспечение Kaspersky Endpoint Security для бизнеса Стандартный включает в себя средства управления мобильными устройствами и их защиты от вредоносных компонентов. Реализованные в Kaspersky Endpoint Security для бизнеса Стандартный средства контроля корпоративных ПК (использования web-ресурсов, устройств и программ) помогают организациям эффективно применять политики, отвечающие за безопасность важнейших элементов IT-инфраструктуры.

Технологии антивирусной проверки Kaspersky Endpoint Security для бизнеса Стандартный работают на разных уровнях операционной системы, эффективно удаляя вредоносное ПО. Облачная сеть Kaspersky Security Network защищает пользователей от новых угроз в режиме реального времени. Облачная база опасных и легитимных программ и web-сайтов помогает создавать и применять политики доступа к программам и web-страницам. При этом гибкие инструменты контроля позволяют гарантировать, что к ПК в сети будут подключены только разрешенные устройства.

Код безопасности: Secret Net Studio 8

Программное обеспечение Secret Net Studio – комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. Secret Net Studio предлагает защиту информации от несанкционированного доступа, антивирусную защиту, межсетевое экранирование, контроль действий приложений и защиту от сетевых атак, шифрование контейнеров, создание защищенного соединения с удаленными компьютерами и многое другое.

Дядин Сергей

Менеджер интернет-магазина

119270 г. Москва Москва, Лужнецкая набережная, д. 2/4, стр. 3А. +7(495) 232-0060

s.dyadin@softline.ru

Наши статусы

Softline — лидер в области продажи оборудования и лицензионного программного обеспечения

АО «СофтЛайн Трейд» . Юр. адрес: 119270, Москва, Лужнецкая набережная, д. 2/4, стр. 3А.

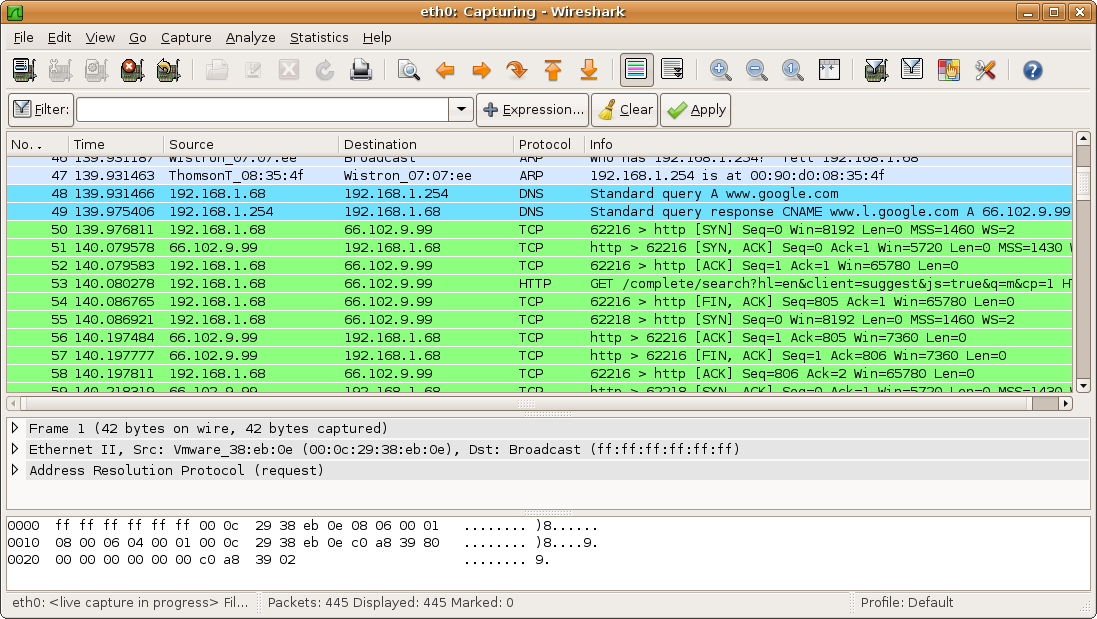

8.Wireshark

Wireshark считается одним из самых мощных анализаторов сетевых протоколов на рынке.

Он используется многими правительственными учреждениями, предприятиями, здравоохранением и другими отраслями для тщательного анализа своей сети.

Как только Wireshark идентифицирует угрозу, он отключает ее для проверки.

Wireshark успешно работает на устройствах Linux, macOS и Windows.

Среди других особенностей Wireshark – стандартный трехпанельный браузер пакетов, сетевые данные можно просматривать с помощью графического интерфейса, мощные фильтры отображения, анализ VoIP, поддержка дешифрования для таких протоколов, как Kerberos, WEP, SSL / TLS и другие.

Вы можете пройти полное обучение по Wireshark, чтобы улучшить свои навыки сканирования сети.

Wapiti3

- Цена: бесплатно

Wapiti — подвид американских оленей полностью бесплатный сканер веб-уязвимостей. На момент написания статьи последняя версия была 3.0.3, выпущенная 20 февраля этого года, то есть проект живой. Несмотря на скромные размеры сканера (всего 2,3 Мбайт в распакованном виде), набор функций у него довольно обширный. По официальному заявлению, сканер умеет обнаруживать следующие баги:

- раскрытие содержимого файла (local file inclusion), в том числе бэкапов и исходного кода сайта;

- SQL-инъекции и внедрение кода PHP/ASP/JSP;

- отраженные и хранимые XSS;

- инъекции команд ОС;

- XXE Injection;

- неудачные конфигурации .htaccess;

- Open Redirect.

Wapiti3 поддерживает прокси, аутентификацию на целевом сайте, умеет не кричать на самопальные сертификаты SSL и может вставлять в запросы любые заголовки (в том числе кастомный User-Agent).

Использование инструмента весьма тривиально. После установки выполни в терминале (да, это консольное приложение) такую команду:

Wapiti просканирует весь сайт и выдаст соответствующий отчет. Чтобы исключить ненужные адреса (например, logout), добавь параметр -x [URL] , а для авторизованного сканирования требуются куки. Для их использования сначала сгенерируй JSON-файл с помощью специального скрипта. Он лежит в bin/wapiti-getcookie и запускается следующим образом:

[LOGIN_URL] — это адрес страницы логина, а [USER] и [PASS] — логин и пароль соответственно. Затем подключаем готовый файл к сканеру:

Вот и все. Отчет генерируется в HTML и сохраняется в /home/[USER]/.wapiti/generated_report/[TARGET_HOST]_[DATE]_[ID].html , где [USER] — твой логин, [TARGET_HOST] — целевой сайт, [DATE] — дата сканирования и [ID] — четыре цифры. Можно открыть в браузере и посмотреть.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Поиск уязвимостей в локальной сети

Поиск уязвимостей в локальной сети

Поиск уязвимостей в локальной сети

Привет, анон. Сегодня я хочу тебе рассказать, как полезно иногда бывает зайти в кафе перекусить, а тем временем проверить, кто же использует Wi-Fi. Или, очень часто бывает, что рядом находятся открытые Wi-Fi сети соседей. Правда, интересно быстро пробежаться и посмотреть, что там внутри? Для этого можно использовать много разнообразных утилит, но сегодня мы разберем лишь несколько из них.

Мы рассмотрим бесплатный автоматический сканер Nessus, который позволяет провести очень быстрое сканирование и показать все хосты, а также их уязвимости. Это один из самых простых способов найти критическую уязвимость и проэксплуатировать её. Очень круто, что можно использовать сканер совместно с Metasploit. Как правило, под все критические уязвимости Nessus есть модули в Metasploit.

Установка Nessus

Переходим на официальный сайт Nessus. Нам нужна бесплатная Home версия. Для скачивания заполняем поля: имя, фамилия и почту, куда придет код активации. Сразу переходим к скачиванию. Я буду работать в Kali Linux, там сразу удобно использовать несколько утилит одновременно. Версия для Windows работает аналогично, но эксплуатация найденных уязвимостей намного проще будет на машине с Linux.

После скачивания запускаем установку с помощью команды:

Запускаем и начинаем работу:

Далее переходим на сайт, который был указан при установке. В моем случае это

После перехода видим предупреждение. Делаем исключение и переходим дальше.

Шаг 1: Создаем исключение для сайта

Шаг 1: Создаем исключение для сайта  Шаг 2: Создаем исключение для сайта

Шаг 2: Создаем исключение для сайта

После этого переходим на сайт с админкой, где нам нужно создать аккаунт. Указываем логин и пароль. Нам также понадобится Activation Code. Он придет на почту, которую мы указывали перед скачиванием.

После введения всех данных будут докачиваться плагины на последнем этапе. Выглядит это примерно так:

Дальше заходим и выбираем Advanced Scan.

Указываем параметры для сканирования. Переходим в меню активных сканов и запускаем с помощью кнопки “Launch”. Всё максимально интуитивно понятно.

Во время проведения сканирования ты получаешь статистику. Уязвимости поделены по рангу: Critical, High, Medium, Low и Info. Конечно, сам сок находиться в критике, но не всегда такие уязвимости есть.

В ходе работы сканера получаем вот такую прекрасную картину:

Отчет Nessus

Отчет Nessus

Можно открыть статистику по конкретному хосту:

Отчет Nessus

Отчет Nessus

Таким простым способом можно накатить Nessus на Kali Linux. Достаточно точно определяет порты, сервисы, а также версии. Помимо этого есть сразу дополнительная информация по возможности эксплуатации.

Zenmap

Zenmap — это графический вариант Nmapa. Можно запустить прямо из консоли. И можно смотреть отображение найденной информации в более читабельном формате. Если хотите быстро проверить, есть ли вообще в сети устройства, и какие потенциальные у них уязвимости, то лучше сразу прогнать на наличие машин и сервисов на них. С этим отлично может справиться Zenmap. С коробки есть в Kali Linux.

Из полезных вещей еще есть дерево топологии и сервисы. В целом, кто привык работать с Nmap, ничего не теряет. Это как вариант, когда есть большая сеть и много устройств. Как раз для этой задачи и создан Zenmap.

Заключение

Nessus хороший инструмент, который поможет узнать, какие устройства подключены к Wi-Fi сети и что там у них под “капотом”. Работает достаточно шустро, не требует дополнительных действий с лицензией. Достаточно один раз скачать, настроить и можно пользоваться. Поэтому ноутбук можно легко положить в рюкзак, а с помощью удаленного подключения запустить сканирование. Учитесь, развивайтесь и получайте максимальную пользу от всего, что видите.

БИТКОИН-ЧЕКИ

Здесь биткоин чеков нет. Ищи в новых статьях.

Что такое OpenVAS?

OpenVAS расшифровывается как Open Scan Vulnerability Assessment Scanner. По сути, OpenVAS предоставляет пользователю дружественный и простой интерфейс, так что пользователю не нужно существенно изменять программное обеспечение.

Кроме того, он предоставляет базу данных встроенных тестов, которые обновляются ежедневно. Как вы увидите позже в этом руководстве, когда пользователь вводит устройство, которое он/она хочет сканировать, он проверяет версии любого программного обеспечения, работающего в системе, и, если какие-либо уязвимости записаны в базе данных OpenVAS, оно будет вернуть пользователю возможные уязвимости программного обеспечения в системе.

Взять, к примеру: программное обеспечение VSFTPD с версией v2.3.4. Известно, что этот сервис уязвим и позволяет злоумышленнику использовать команды для запуска зараженной системы. Если бы вы сами этого не знали, быстрое сканирование OpenVAS сообщило бы вам об этом.

Сравнение инструментов сканирования локальной сети

Когда я работал в нескольких государственных организациях кавычкодавом, овощем пентестером, суровые бородатые дяди в свитерах учили меня использовать только Nmap для сканирования сети. Сменив место работы, Добби стал свободен от предрассудков и решил выбрать сканер самостоятельно на основании псевдо-объективных данных сравнения реального функционала популярных сканеров, которые смог найти в сети самостоятельно, или, спросив у коллег, какой их любимый сканер. Собственно, о результатах внутреннего холливара сравнения сетевых сканеров и решил написать статью. Объективность не гарантирую, но постарался сделать колличественный анализ. Кому интересно, что из этого вышло, добро пожаловать под кат.

Старый и опытный волк безопасник предложил свой любимый и привычный консольный Nmap. Ещё один наш выходец из «госухи», combonik, говорил, что разницы нету, опенсорсный или вендорский, главное — веб-интерфейс для работы. Ещё наш погонщик менеджер сказал, что вендорские сканеры — самые лучшие, аргументируя свои слова тем, что такие сканеры имеют постоянную поддержку, удобный интерфейс для работы и постоянные обновления.

Дабы сгладить наши противоречия, было решено провести блиц-тестирование сетевых сканеров уязвимостей. Холивар среди пентестеров Hacken привел нас к новой задаче — проведению сравнительной характеристики по результатам сканирования. Для проведения сравнения эффективности сканирования было выбрано четыре сканера: Rapid7 Nexpose, Tenable Nessus, OpenVAS 9 и Nmap. Их выбрали на основании аналитики интернет-публикаций и личного опыта. Лично я делал ставку на Nessus, но увы, не угадал.

Rapid7 Nexpose – это сканер уязвимостей, который выполняет активное сканирование IT-инфраструктуры на наличие ошибочных конфигураций, дыр, вредоносных кодов, и предоставляет рекомендации по их устранению. Под анализ попадают все компоненты инфраструктуры, включая сети, операционные системы, базы данных и web-приложения. По результатам проверки Rapid7 Nexpose в режиме приоритетов классифицирует обнаруженные угрозы и генерирует отчеты по их устранению. [2]

Tenable Nessus Scanner – это сканер, предназначенный для оценки текущего состояния защищённости традиционной ИТ-инфраструктуры, мобильных и облачных сред, контейнеров и т.д. По результатам сканирования выдаёт отчёт о найденных уязвимостях. Рекомендуется использовать, как составную часть Nessus Security Center. [3]

OpenVAS — это сканер уязвимостей с открытым исходным кодом. OpenVAS предназначен для активного мониторинга узлов вычислительной сети на предмет наличия проблем, связанных с безопасностью, оценки серьезности этих проблем и для контроля их устранения. Активный мониторинг означает, что OpenVAS выполняет какие-то действия с узлом сети: сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки или даже авторизуется на узле, получает доступ к консоли управления, и выполняет на нем команды. Затем OpenVAS анализирует собранные данные и делает выводы о наличии каких-либо проблем с безопасностью. Эти проблемы, в большинстве случаев касаются установленного на узле необновленного ПО, в котором имеются известные и описанные уязвимости, или же небезопасно настроенного ПО. [1,6]

Nmap — свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Изначально программа была реализована для систем UNIX, но сейчас доступны версии для множества операционных систем.[4,5]

Тестовая среда

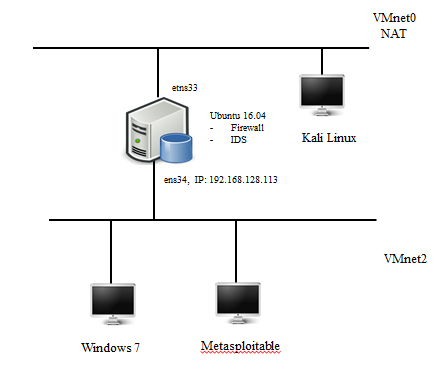

Для проведения тестирования я собрал тестовую сеть на VMware Workstation 12 Pro в схему, которая представлена на рис. 1.

Рис. 1. Схема сети

- Windows 7 со всеми установленными обновлениями, запущенным приложением XAMPP, развёрнутыми сервисами MySQL и Apache. Также развёрнута тестовая система DVWA.

- Metasploitable 2 – операционная система с предустановленными уязвимыми сервисами и приложениями, которая используется для тестирования.

- Ubuntu 16.04 c установленным IDS Suricata [10] и сконфигурированным iptables [9].

- Kali Linux — дистрибутив Linux, который используется для тестирования на проникновения.

- Перечень уязвимых сервисов в Metasploitable 2 приведены в таблице 1.

Таблица 1

| Service | Port | Status |

| Vsftpd 2..four | 21 | Open |

| OpenSSH four.7p1 Debian 8ubuntu 1 (protocol 2.zero) | 22 | Open |

| Linux telnetd service | 23 | Open |

| Postfix smtpd | 25 | Open |

| ISC BIND 9.four.2 | 53 | Open |

| Apache httpd 2.2.eight Ubuntu DAV/2 | 80 | Open |

| A RPCbind service | 111 | Open |

| Samba smbd .X | 139, 445 | Open |

| r companies | 512, 513, 514 | Open |

| GNU Classpath grmiregistry | 1099 | Open |

| Metasploitable root shell | 1524 | Open |

| A NFS service | 2048 | Open |

| ProFTPD 1..1 | 2121 | Open |

| MySQL 5.zero.51a-3ubuntu5 | 3306 | Open |

| PostgreSQL DB eight..zero — eight..7 | 5432 | Open |

| VNC protocol v1. | 5900 | Open |

| X11 service | 6000 | Open |

| Unreal ircd | 6667 | Open |

| Apache Jserv protocol 1. | 8009 | Open |

| Apache Tomcat/Coyote JSP engine 1.1 | 8180 | Open |

На практике, когда проводится сканирование внутренних сетей на межсетевом экране и IPS, создаются правила, исключающие блокировку сканирования. Поэтому Suricata использовалась в режиме детектирования, и были написаны разрешающие правила на межсетевом экране.

Nessus Scanner запускался в режиме «Basic Network Scanning». [3]

Rapid 7 Nexpose запускался в режиме «Full audit without Web Spider». [2]

OpenVAS 9 запускался в режиме «default». [1,6]

Nmap запускался двумя командами: [4,5]

- nmap -sV -T4 -O -F –version-light 192.168.234.130-131

- nmap -Pn –script vuln 192.168.234.130-131

Результаты тестирования

Nexpose обнаружил 527 уязвимости (см. Диаграмма 1), из них:

Репорт

167 – получили статус “critical” — уязвимости необходимо закрывать в первую очередь.

349 – получили статус “severe” — уязвимости сложны в эксплуатации, но могут привести к тяжёлым последствиям.

46 – получили статус “moderate” — найденные уязвимости могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки.

Найдены уязвимости не только тестированных систем, но и потенциальные уязвимости в системе виртуализации.

Tenable Nessus обнаружил 168 уязвимостей (см. Диаграмма 2), из них:

Репорт

3 – получили статус “critical”

9 – получили статус “high”

33 – получили статус “medium”

5 – получили статус “low”

118 получили статус “info”

Уязвимости уровня “critical” и “high” необходимо закрывать в первую очередь.

Уязвимости уровня “medium” — сложны в эксплуатации, но при должной проработке могут нанести ущерб.

Уязвимости уровня “low” и “info” — могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки через другие векторы.

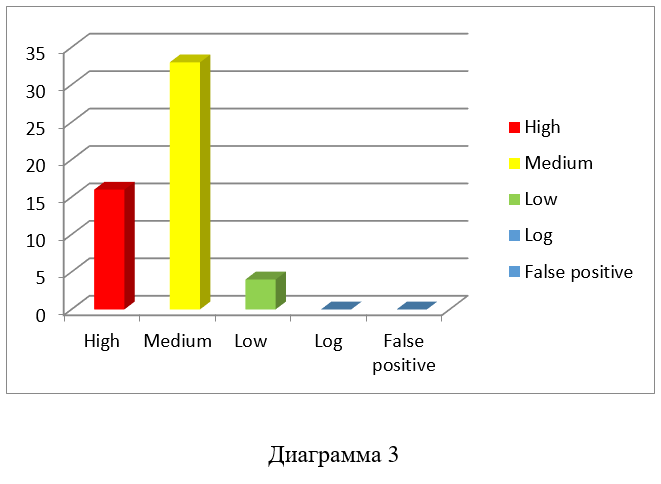

OpenVAS 9 обнаружил 53 уязвимости (см. Диаграмма 3), из них:

Репорт

Результаты срабатывания IDS

16 – получили статус “high”

33 – получили статус “medium”

4 – получили статус “low”

Уязвимости уровня “high” необходимо закрывать в первую очередь.

Уязвимости уровня “medium” — сложны в эксплуатации, но при должной проработке могут нанести ущерб.

Уязвимости уровня “low” могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки через другие векторы.

Отдельно следует отметить полученные результаты с помощью сканера Nmap. Сканирование проводилось двумя командами, которые описывались выше. Результатом выполнения стал вывод информации об операционной системе, открытых сервисах и найденные возможные уязвимые сервисы и ссылки.

Использование скрипта “vuln” определило следующие типы уязвимостей:

- открытый telnet

- http-csrf

- http-enum

- http-sql-injection

- http-vuln-cve2017-1001000

- rmi-vuln-classloader

- mysql-vuln-cve2012-2122

- ssl-ccs-injection

- ssl-dh-params

- ssl-poodle

- irc-botnet-channels

- http-cookie-flags

Результаты работы Nmap и IDS

Результаты работы Nmap с использованием скрипта «vuln» и IDS

Выводы

Для формирования выводов я применил количественный метод оценки по суммарному количеству найденных уязвимостей. В результате выяснилось, что наибольшую глубину сканирования проводит Nexpose. Довольно слабо отработал Nessus, так как в режиме сканирования сети выдал много служебных данных о системах и сервисах, которые только дают информацию для аналитики. С очень слабой стороны показал себя сканнер OpenVAS 9 с последними обновлениями. Отдельного слова требует Nmap – очень хороший инструмент для проведения аналитического тестирования с возможностью расширения с помощью NSE-скриптов.

Во время тестирования IDS Suricata обнаружила сканнеры NMap и OpenVAS.

Данное тестирование не является каноничным, как например, тесты Gartner или NSS Labs. Но не смотря на это, думаю, статья будет актуальна для специалистов в сфере администрирования систем и технического аудита.

P.S. А для чего это всё делалось?

Необходимо было принять на вооружение выбрать сканер для компании Hacken. Кроме того, проведение сканирования внутренней сети регламентировано стандартами управления информационной безопасности в коммерчиских организациях, банковской, энергетической и прочих сферах деятельности. Сканирование сети необходимо проводить не только для получения сертификации для организации, но и для управления уязвимостями в информационно-телекоммуникационной системе, контроля обновления операционных систем и другие не менее важные задачи по управлению информационной безопасностью. [8, 11]

UpGuard Web Scan — это инструмент оценки внешних рисков, который использует общедоступную информацию по различным факторам, включая SSL, атаки Clickjack, Cookie, DNSSEC, заголовки и т. д. Он все еще находится на стадии бета-тестирования, но его стоит попробовать.

Tinfoil Security сначала проверяет сайт на наличие 10 уязвимостей OWASP, а затем на другие известные угрозы. В конечном итоге вы получите отчет о действиях и сможете повторно просканировать сайт после внесения необходимых исправлений.

Полная настройка займет около 5 минут. Просканировать сайт можно даже если он защищен или для входа на него требуется регистрация.

Одним из основных факторов безопасности любого сайта является постоянный контроль, поэтому вы получите уведомление, когда он дает сбой или подвергается взлому.

Перечисленные инструменты позволяют сканировать сайт по запросу и запланировать автоматическую проверку безопасности. Надеюсь, что приведенный список специализированных средств поможет вам выполнить проверку безопасности сайта.