Вирус в биосе симптомы как лечить

Вирус в биосе симптомы как лечить. Пробуем удалить вирус антивирусной утилитой

Читайте также

Сегодня словить на компьютере вирус ничего не стоит. Достаточно зайти на сомнительный сайт или открыть неизвестный файл – и готово. Сейчас их очень много, но одним из самых коварных вирусов является баннер-вымогатель. В первую очередь потому, что он практически полностью блокирует работу ПК. Поэтому без второго компьютера или ноутбука здесь обычно не обойтись.

Итак, исходные данные таковы. Ко мне обратились с просьбой помочь разобраться с ноутбуком. После его перезагрузки вдруг при входе в Windows система начала запрашивать пароль. Хотя его никто не ставил (вчера все включалось без пароля). Пользователь перепробовал все свои пароли, но они, разумеется, не подошли.

Собственно, эта информация мне мало о чем говорила – думал, придется обходить пароль. Перебирать какие-то комбинации было бесполезно, поэтому я ничего не вводил и просто нажал Enter. И тут – вуаля, система загрузилась. Ура, проблема решена? Вовсе нет – дальше было еще лучше.

Антивирусная помощь

Возможно и так, но поведение компьютера проработавшего “обычно” несколько лет стало очень необычным.

Добавлено через 7 часов 9 минут

В ответ на замечания в привате:

1. Флешками при установке не пользуюсь.

2. Всегда ставлю систему “с нуля” и никогда не пользуюсь сборками (установочный диск из официальной коробки от Microsoft с голограммой и прочее). Кабель сети, разумеется, отключаю. Диск Acronis из коробки с их официальным дистрибутивом. Acronis использую только как загрузочный диск для очистки (забиваю нулями посекторно) системного диска. Драйвера на диске CD-ROM из коробки с материнкой.

3. Антивирусы есть (оригинальные диски из коробки, все лицензии действующие) от Dr.Web 6 и Outpost Security Suite Pro 7.5 сейчас пользуюсь Outpost из-за качественного файрвола который хоть как то сдерживает эту гадость на компе.

4. Для работы пользуюсь сейчас Total Commander 7.56a (вы не поверите но то же лицензия) пользуюсь этой прогой еще с тех самых пор когда она (если помните) была Windows Commander.

5. Автозапуск с дисков отключен через групповые политики Windows.

6. Именно сейчас и пытаюсь сделать хоть один компьютер чистым (пока плохо получается) все остальное отключено и от разеток и от сети.

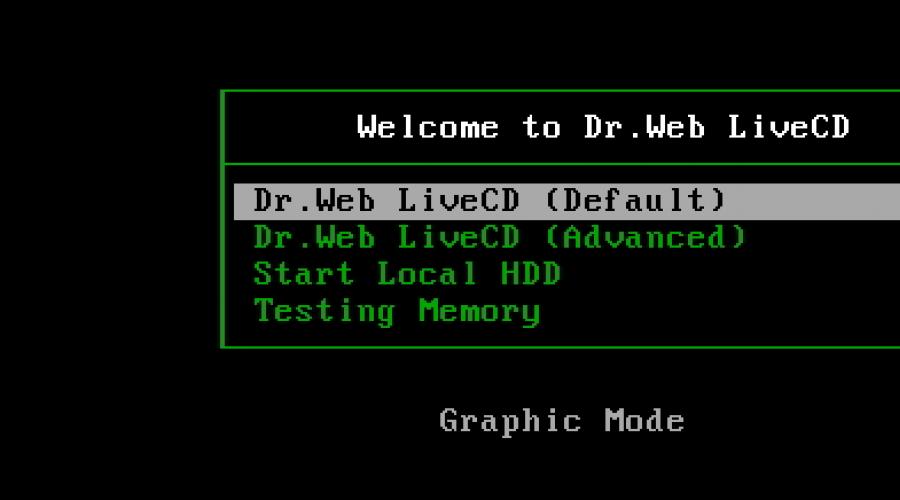

7. Live-CD с антивирусами пробовал результат интересный Dr.Web в графическом режиме не грузится только в режиме командной строки. Сканирование находит подозрительные драйверы (типа том диска с BitLocker который я никогда не ставил) и вылетает в синий экран.

И что бы исключить дальнейшие нравоучения. С этим вирусом борюсь уже довольно долго, дилетантом не являюсь (мне 42 года, инженер-программист, с компьютерами с тех времен когда они еще были большими т.е. с начала 90-х). До этого “душил” много всякой пакости но такого не встречал. Перепробовал все от полностью лицензионного софта до прошивки BIOS. Результат нулевой.

P.S. Если бы год назад кто то сказал что подобное возможно я бы долго смеялся

Последний раз редактировалось andrey_shi; 25.10.2011 в 01:56 . Причина: Добавлено

SetupComp

Антивирусная утилита AVZ является инструментом для исследования и восстановления системы, и предназначена для автоматического или ручного поиска и удаления:

- SpyWare и AdWare модулей – это основное назначение утилиты

- Dialer (Trojan.Dialer)

- Троянских программ

- BackDoor модулей

- Сетевых и почтовых червей

- TrojanSpy, TrojanDownloader, TrojanDropper

Эта утилита не является полноценной антивирусной программой (что, кстати, хорошо, ибо она не комфликтует с уже установленным). AVZ это утилита, которая не требует установки и является хорошим помощником в самых непредсказуемых случаях. Зачастую именно с помощью AVZ удается дать системе снова вздохнуть достаточно широко, чтобы хотя бы оживитьустановить нормальный антивирус и добить всякую шушеру им.

В общем, приступим.

Делаем все строго как описано. Отклонения от инструкции могут привести к некачественной очистке.

В конце строки Настройки:кнопка с тремя точками, нажав на неё, попадаем в окно с настройками.

По окончании процесса обновления баз нажимаем Закрыть.

На вкладке Область поискавыделяем галочками все жесткие диски, флешки (если не вставлена, то вставить).

Переходим на вкладку Типы файлов

Далее есть три варианта проверки: очень долгий, долгий и быстрый. Все действия производятся на вкладке Типы файлов

Переходим на вкладку Параметры поиска .

Эвристический анализ

Winsock Service Provider

Далее жмем AVZGuard

Включить AVZGuard

Далее жмем AVZPM

Установить драйвер расширенного мониторинга процессов. Если потребуется перезагрузка – соглашайтесь, но учтите, что придется проделать всё пункты, кроме установки драйвера заново.

Теперь всё. Жмём кнопочку ”Пуск” и ждем окончания проверки.

Внимание! На время проверки, скорее всего, Вы не сможете запустить почти ни одну программу на компьютере, а так же войти в системный диск (обычно – это C:). Лучше вообще оставьте компьютер в покое.

Дело в том, что AVZ таким образом блокирует все возможные передвижения вирусов, программ, spyware и тп, т.е. любые попытки обмануть сканер (сбежать, спрятаться, прикнуться чем-то еще и тд) или же сделать пакость последним вздохом.

Шаг 1. Безопасный режим

Первым делом нужно попытаться «обездвижить» вирус, загрузив систему в безопасном режиме. Система, запущенная в безопасном режиме, отключит все лишние драйвера, службы и программы в автозагрузке. В большинстве случаев при этом отключаются и механизмы вируса.

В зависимости от вашей ситуации, зайдите в безопасный режим одним из следующих способов:

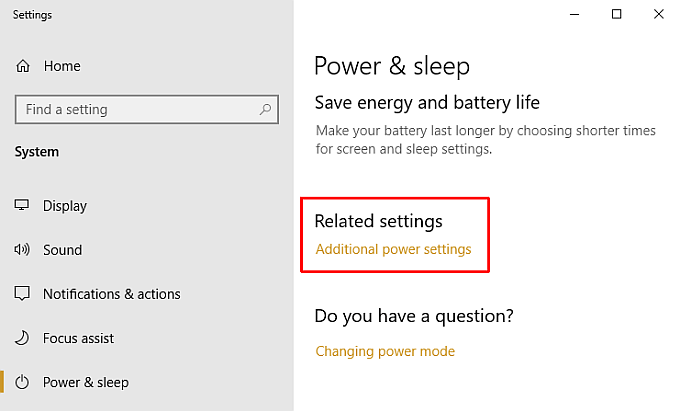

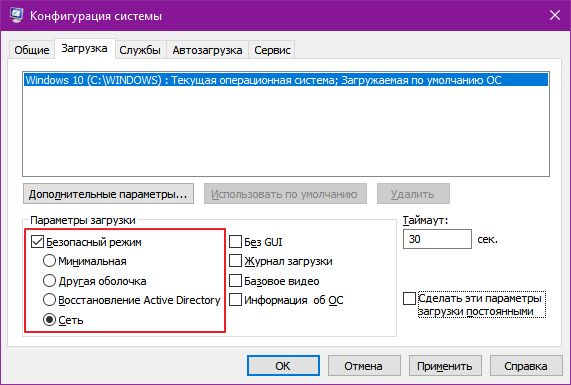

- Если вам доступно меню Пуск , запустите строку поиска и введите «msconfig». Откроется утилита конфигурации системы. В ней перейдите на вкладку Загрузка, установите флажок Безопасный режим и переключатель Сеть, как на картинке ниже. Нажмите ОК и перезагрузите компьютер.

- Если меню Пуск недоступно (к примеру, экран заблокирован), действуйте в зависимости от своей версии Windows.

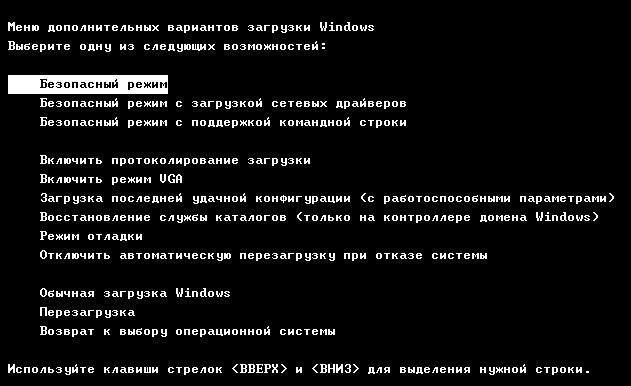

- Windows 7 и более ранние версии: перезагрузите компьютер, нажмите и удерживайте клавишу F8 до появления экрана вариантов загрузки. Стрелками на клавиатуре выберите Безопасный режим с загрузкой сетевых драйверов и нажмите Enter.

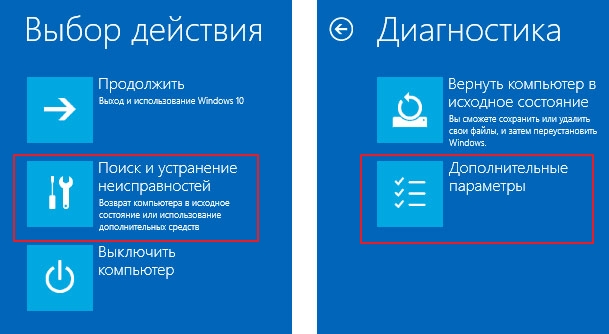

- Windows 8 и более поздние версии: перезагрузите компьютер до появления экрана блокировки (на котором вы вводите PIN-код или пароль). Зажмите клавишу Shift и выберите в меню пункт Перезагрузка. Появится голубой экран с выбором вариантов действий, на нем выберите Поиск и устранение неисправностей, а затем — Дополнительные параметры.

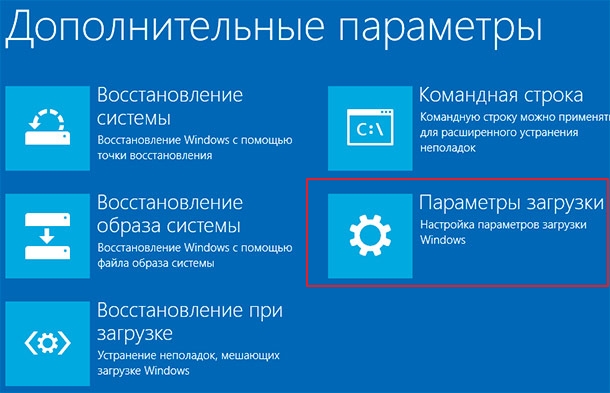

В окне дополнительных параметров выберите Параметры загрузки.

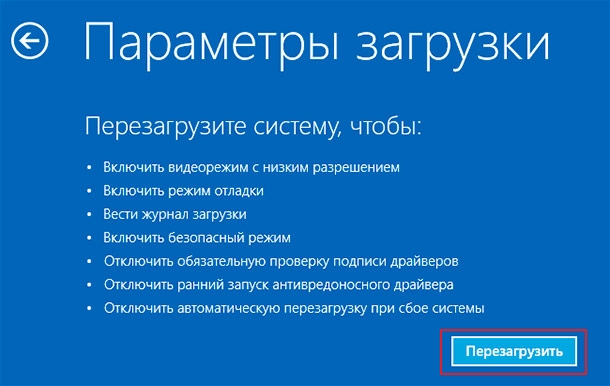

В окне дополнительных параметров выберите Параметры загрузки.  Нажмите на кнопку Перезагрузить.

Нажмите на кнопку Перезагрузить.  И при появлении следующего экрана нажмите F5.

И при появлении следующего экрана нажмите F5.

- Windows 7 и более ранние версии: перезагрузите компьютер, нажмите и удерживайте клавишу F8 до появления экрана вариантов загрузки. Стрелками на клавиатуре выберите Безопасный режим с загрузкой сетевых драйверов и нажмите Enter.

О других возможностях меню восстановления системы Windows 10 мы уже писали:

Во всех случаях будет запущено одно и то же: безопасный режим с выходом в Интернет. Он нам и нужен.

Как удалить вирус-майнер

Антивирусное ПО поможет вам найти вирус-майнер с помощью глубокой проверки, но не приходится рассчитывать, что оно также поможет убрать обнаруженное заражение. В большинстве случаев с этим приходится бороться вручную и удалять зловредный скрипт нужно будет самостоятельно. Следует отметить, что в системе всё равно могут остаться следы хакерского программного обеспечения и куда лучшим вариантом будет сделать бэкап всех данных и переустановить операционную систему.

Чаще всего заражение случается из-за загрузки пиратского контента, например, игр с торрент трекеров. Если вы помните, что делали что-то подобное, то вам не составит труда отыскать возможную причину самостоятельно. Главное – это определить в какой временной промежуток у вас начались проблемы с компьютером. Первое, что нужно сделать, это удалить все подозрительные приложения и лишь потом можно приступать к борьбе с самим вирусом.

Если вам повезёт, то на устройстве вы обнаружите несложный майнер, избавиться от которого будет не сложно. Потребуется лишь открыть диспетчер задач и выбрать всю подозрительную для вас активность. Для этого вам нужно перейти в меню пуск и выбрать раздел процессов. Можно также просто вызвать диспетчер задач стандартным сочетанием клавиш контрол+альт+дел. Если вы нашли какую-нибудь задачу, которая использует более 20 процентов мощности CPU, то скорее всего майнер уже найден. Всё, что вам остаётся – это завершить процесс.

Однако следует отметить, что такой процедуры чаще всего недостаточно. В последнее время злоумышленники научились скрывать свои продукты куда лучше и найти майнер в системе стало сложнее. Как было отмечено выше, некоторые современные боты считывают открытие диспетчера задач и делают процесс лечения куда более сложным. Но и здесь можно выйти из ситуации, если следовать рекомендуемому плану действий в подобных случаях.

Для начала следует проверить устройство на вирусы и перезагрузить компьютер, если они будут найдены. Затем нужно перейти в режим БИОС для управления железом без использования операционной системы. Для входа в БИОС обычно используются кнопки Ф8 или Дел. Это может варьироваться в зависимости от производителя. Далее открываем раздел расширенных настроек загрузки (Advanced Boot Options).

Следует отметить, что открыть это меню не получится, если у вас Виндовс 10 и вы производите перезагрузку. В таком случаем нажимаем Вин+R и вводим команду MSConfig в окне, которое перед вами появилось. Теперь нужно выбрать раздел конфигурации системы и в меню загрузке указать нужный режим. Теперь просто перезагружаем систему на ПК.

Меню расширенных настроек загрузки содержит множество пунктов, но в данном случае нам понадобиться безопасный режим с использованием сети (Safe Mode w Networking). Теперь нужно лишь авторизоваться в ОС под своей учёткой и открыть бразуер для входа в интернет. Здесь остается лишь скачать какое-либо антишпионское программное обеспечение на ваш вкус. Именно его мы будем использовать для лечения скрытого майнера.

Почти все утилиты такого рода будут удалять найденные угрозы в автоматическом режиме. Кроме того, будут также удалены записи из реестра Виндовс и поправлены настройки некоторых приложений.

Если вы не знаете какое программное обеспечение для этого выбрать, то для борьбы со шпионскими программами специалисты советуют Malwarebytes Anti-Malware. Также можно использовать продукты компании Доктор Веб для борьбы со скрытым майнингом. Наиболее эффективная программа для удаления майнеров на сайте компании – это CureIT. Отзывы свидетельствуют о том, что после её работы не возникает повторных жалоб.

Trojan.Bioskit.1 заражает BIOS компьютера

12 сентября 2011 года

В первых числах сентября в руки экспертов вирусной лаборатории компании «Доктор Веб» попал примечательный экземпляр вредоносной программы, получившей название Trojan.Bioskit.1. В целом это стандартный по функционалу троянец, заражающий MBR (загрузочную область диска) и пытающийся скачать что-то из сети. После проведенного специалистами «Доктор Веб» исследования оказалось, что в него также заложены механизмы, позволяющие заразить BIOS материнской платы компьютера.

Чем больше деталей функционирования этой вредоносной программы вскрывалось в процессе исследования, тем больше мы укреплялись во мнении, что это скорее экспериментальная разработка, нежели полноценная вредоносная программа, — либо она «утекла» раньше, чем этого хотелось бы автору. Об этом, в частности, могут свидетельствовать следующие факты:

- наличие проверки параметров командной строки (запуск данного экземпляра троянца с ключом -u излечивает систему);

- использование сторонних утилит;

- отключенный код дезактивации вируса через 50 дней;

- присутствие двух разных вариантов заражения системных файлов (из которых используется только один);

- ошибки в коде, выглядящие, как описки.

Но все эти обстоятельства нисколько не умаляют потенциальной опасности данного троянца. Сразу оговоримся, что заражению могут подвергнуться только материнские платы, оборудованные BIOS производства компании Award.

Заражение

Первоначально дроппер троянца Trojan.Bioskit.1 проверяет, запущены ли в операционной системе процессы нескольких китайских антивирусов: если таковые обнаруживаются, то троянец создает прозрачное диалоговое окно, из которого осуществляется вызов его главной функции. Затем Trojan.Bioskit.1 определяет версию операционной системы и в случае, если это Windows 2000 и выше (за исключением Windows Vista), продолжает заражение. Троянец проверяет состояние командной строки, из которой он может быть запущен с различными ключами:

- -d — данный ключ не функционирует (вероятно, в «релизной сборке» эта функция была удалена);

- -w — заразить систему (используется по умолчанию);

- -u — вылечить систему (включая MBR и BIOS).

В ресурсах дроппера упаковано несколько файлов:

- cbrom.exe

- hook.rom

- my.sys

- flash.dll

- bios.sys

В процессе своей работы дроппер распаковывает и сохраняет на жестком диске драйвер %windir%system32driversbios.sys. В случае если в системе есть устройство \.MyDeviceDriver (в исследуемом дроппере драйвера, реализующего такое устройство, нет), троянец сбрасывает на диск библиотеку %windir%flash.dll и, вероятнее всего, последовательно пытается внедрить ее в системные процессы services.exe, svchost.exe и explorer.exe. Назначение данной библиотеки — запуск драйвера bios.sys штатными средствами (service control manager) с целью создания службы bios. При выгрузке библиотеки эта служба удаляется. В случае отсутствия устройства \.MyDeviceDriver троянец инсталлируется в систему путем перезаписывания системного драйвера beep.sys. После запуска beep.sys восстанавливается из предварительно созданной копии. Единственное исключение из этого правила сделано для ОС Microsoft Windows 7: в данной системе дроппер сбрасывает на диск библиотеку %windir%flash.dll и сам же ее загружает.

Затем дроппер сохраняет в корне диска C: руткит-драйвер my.sys. Если драйвер bios.sys так и не удалось запустить или BIOS компьютера отличается от Award, троянец переходит к заражению MBR. На диск сбрасывается файл %temp%hook.rom, который является полноценным модулем расширения (PCI Expansion ROM). Но на данном этапе он используется всего лишь как контейнер, из которого извлекаются данные для последующей записи на диск. После этого перезаписываются первые 14 секторов жесткого диска, включая MBR. Оригинальный MBR сохраняется в восьмом секторе.

Драйвер my.sys

По сегодняшним меркам это достаточно примитивный драйвер: он перехватывает у системного драйвера disk.sys обработчики IRP_MJ_READ, IRP_MJ_WRITE и IRP_MJ_DEVICE_CONTROL, при этом:

- IRP_MJ_READ возвращает нули вместо первых 63 секторов винчестера;

- IRP_MJ_WRITE не позволяет осуществлять запись в первые 63 сектора. При этом вирус пытается разрешить своему дропперу перезаписать MBR и прочие секторы, но из-за явной ошибки в коде уловка не срабатывает. Таким образом, автор троянца разрешает перезаписывать 0x14 (20) секторов, а дроппер пишет только 0xE (14);

- IRP_MJ_DEVICE_CONTROL возвращает STATUS_UNSUCCESSFUL в ответ на запросы IOCTL_DISK_GET_DRIVE_LAYOUT_EX, IOCTL_STORAGE_GET_MEDIA_TYPES_EX и IOCTL_DISK_GET_DRIVE_GEOMETRY_EX.

Заражение BIOS

Но вернемся к случаю, когда драйверу bios.sys удается опознать Award BIOS. Надо сказать, что именно наличие этого драйвера выделяет данную вредоносную программу из большого списка подобных троянцев, заражающих MBR.

Упомянутый драйвер очень мал и обладает пугающим деструктивным потенциалом. В нем реализовано три метода:

- Опознать Award BIOS (попутно определить размер его образа и, самое главное, I/O порта, через который можно программно заставить сгенерировать SMI (System Management Interrupt) и таким образом исполнить код в режиме SMM);

- Сохранить образ BIOS на диск в файл С:bios.bin;

- Записать образ BIOS из файла С:bios.bin.

Получить доступ и тем более перезаписать микросхему с BIOS — задача нетривиальная. Для этого сначала необходимо организовать взаимодействие с чипсетом материнской платы для разрешения доступа к чипу, затем нужно опознать сам чип и применить знакомый для него протокол стирания/записи данных. Но автор этой вредоносной программы пошел более легким путем, переложив все эти задачи на сам BIOS. Он воспользовался результатами работы китайского исследователя, известного под ником Icelord. Работа была проделана еще в 2007 году: тогда при анализе утилиты Winflash для Award BIOS был обнаружен простой способ перепрошивки микросхемы через сервис, предоставляемый самим BIOS в SMM (System Management Mode). Программный код SMM в SMRAM не виден операционной системе (если BIOS корректно написан, то доступ к этой памяти им заблокирован) и исполняется независимо от нее. Назначение данного кода весьма разнообразно: это эмуляция не реализованных аппаратно возможностей материнской платы, обработка аппаратных ошибок, управление режимами питания, сервисные функции и т.д.

Похоже на вирус в BIOSе – не могу удалить! SOS

Тема закрыта

Тема закрыта

#1 Slon55

Материнская плата ASUS P5L-1394, BIOS P5L-ASUS-1394-0601.ROM!

Действия: перепрошита BIOS программой AFUDOS; удалено на жестком диске

ВСЁ, с том числе MBR; затёрт весь диск нулями; установлена ОС Windows ХР.

Проблема: НЕ ставятся Dweb, Касперский, от microsoft, opera, IE, firefox,

автообновление ОС (частично – пополнение вредоносных программ)!

Везде пишет “файл битый, запорчен”!

Конкретно: ” Installer integrity check

has failed. Common causes include incomplete download adn damaged

media. Contact the installer’s author to obtain a new copy.

more information at: http//nsis.sf.net/NSIS_Error”

Файлы качаются с официальных сайтов.

Многие другие программы ставятся нормально!

Live-CD Касперского, ESET HOD 32 и Dweb ничего не находят.

На другом компьютере на этот жёсткий диск ставиться всё без проблем – ставишь на

ASUS P5L-1394 антивирусы “падают”, отключаются сервисы!

Переодически выпадает синий экран “Page_fault_in_nonpaget_area” stop:

0x00000050

Тестил, менял оперативную память на две разные, проверял жеский диск,

BIOS откатывал до предыдущей версии (0501) и обратно с перезаписью Bootlock – всё в

норме, а результат тот же! Логи Dweb и другие прилагаю! Помогите.

Прикрепленные файлы:

Логи.7z108,78К 11 Скачано раз

Логи.7z108,78К 11 Скачано раз

- Наверх

#2 Dr.Robot

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ – сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

– попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

– детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

– дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web подробнее.

Что НЕ нужно делать:

– лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

– переустанавливать операционную систему;

– менять расширение у зашифрованных файлов;

– очищать папки с временными файлами, а также историю браузера;

– использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из “Аптечки сисадмина” Dr. Web;

– использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

– прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба – это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

– собрать и выложить в своей теме логи утилит, указанных в Правилах этого раздела форума.

4. При возникновении проблем с интернетом, таких как “не открываются сайты”, в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа “Содержание сайта заблокировано” и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить.

- В появившемся окне наберите cmdи нажмите клавишу . Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>”%userprofile%ipc.log” и нажмите клавишу , затем наберите там же команду explorer.exe /select,”%userprofile%ipc.log” и нажмите клавишу , нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

- Наверх

#3 v.martyanov

Проблема со скачиванием. Проверяйте подпись у скачанных дистрибутивов.

Другие загрузочные диски с антивирусами

Я описал самые простые и удобные варианты антивирусных дисков с графическим интерфейсом, не требующие оплаты, регистрации или наличия антивируса на компьютере. Однако есть и другие варианты:

- ESET SysRescue (Создается из уже установленного NOD32 или Internet Security)

- AVG Rescue CD (Только текстовый интерфейс)

- F-Secure Rescue CD (Текстовый интерфейс)

- Trend Micro Rescue Disk (Тестовый интерфейс)

- Comodo Rescue Disk (Требует обязательной загрузки определений вирусов при работе, что не всегда возможно)

- Norton Bootable Recovery Tool (нужен ключ любого антивируса от Norton)

На этом, думаю, можно закончить: итого набралось 12 дисков для спасения компьютера от вредоносных программ. Ещё одно очень интересное решение такого рода — HitmanPro Kickstart, однако это немного другая программа, о которой можно написать отдельно.

А вдруг и это будет интересно:

- Windows 10

- Настройка роутера

- Всё про Windows

- Загрузочная флешка

- Лечение вирусов

- Восстановление данных

- Установка с флешки

- В контакте

- Одноклассники

- Android

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

15.11.2014 в 13:59

Тема актуальная. Спасибо вам.

Было бы полезно для многих узнать подробней и о реаниматоре HBCD. Если у вас будет возможность, осветите и эту тему.

В частности, как проверить жесткий диск, как восстановить битые сектора.

Ваш сайт очень познавательный. Спасибо.

16.11.2014 в 09:34

Спасибо за отзыв. Насчет HBCD и других подобных продуктов подумаю (просто не совсем представляю, как именно о них написать, так как если взяться описывать все инструменты для восстановления компьютера на таком диске и работу с ними, так это отдельный сайт получится).

25.12.2015 в 21:43

Kaspersky Rescue Disk не хочет на флешку нормально записываться. Пытался фирменной утилитой от Kaspersky, Rufus, Linuxlive-usb-creator. В итоге при загрузке выдает ошибки. Сразу же проверил с другими антивирусными образами — все в порядке. Скачал новый файл Kaspersky Rescue Disk — проблема снова вылезла.

26.12.2015 в 10:18

Посмотрите собственные инструкции касперского (есть у них там на сайте) по записи. Сам сейчас перепроверить и дать советов не могу.

26.12.2015 в 23:17

Спасибо за ответ. Вот уже несколько часов потратил на изучение данного вопроса. На форуме касперского эта тема обсуждается с 2011 года по сей день. Советов разных куча, но вывод один — не интересен разработчикам бесплатный продукт. И в службу поддержки не написать по этому поводу без лиц ключа. В общем от меня лаборатории касперского жирный минус.

16.11.2016 в 22:00

МУЖИК спасибо за этот сайт я всегда когда есть свободное читаю их и при надобности они мне помогают

17.11.2016 в 10:21

Спасибо за отзыв!

18.01.2017 в 15:38

Вот что получается = пытался скачать доктор веб, и что-то блокировало загрузку! скачал Bitdefender, Kasperski, NoD32… записал на флешку в результате = ни каспер ни нод не смогли загрузиться с биоса! бидефендер запустился, очень красиво все там — но при обновлении завис… к счастью через линуксовский диспетчер задач удалось его отключить и снова запустил антивирус без перезагрузки. сканер обнаружил и успешно удалил 5 сомнительных троянов…

теперь винда как бы чиста… доктор веб закачивается нормально (спасибо битфенедеру!). теперь думаю докачать остальные лайф флешки и ими посканировать… если загрузятся

19.01.2017 в 10:47

А не загружалось у вас возможно из-за Secure Boot или неправильного режима загрузки (EFI, Legacy). Большинство из них работают в Legacy режиме, ну и с отключенным Secure boot.

31.12.2017 в 15:38

drweb вначале грузится, затем вылазит какая-то странная командная строка почему?

26.01.2018 в 23:39

Загрузился через e2b

Успешно

16.05.2020 в 19:14

Через winsetupfromusb касперский не записывается, выписывает ошибку дефрагментации

22.10.2020 в 20:20

А вдруг есть способ на одну флешку и Касперского, и DrWeb… чтоб можно было выбрать, кого из них загрузить… тогда бы не перетирать каждый раз одного развернутого AV другим AV… мелкие-то флешки давно исчезли, а по 32 Гб на каждый антивирус как-то нерационально.

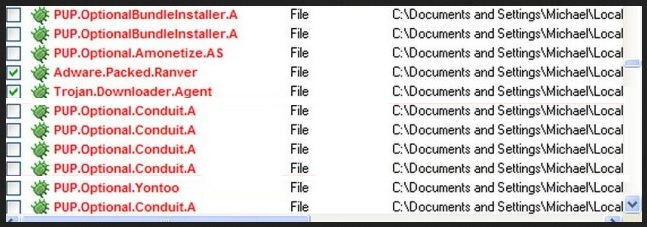

Как удалить вирус PUP.Optional?

К сожалению, от вирусов наподобие PUP.Optional невероятно сложно избавиться. Легче всего осуществить эту задачу в самом начале, когда тот только проник в систему и не нанес ей еще существенного вреда. Начнем с самого простого.

Удаление программного обеспечения

Если вы недавно установили какую-то программу или же видеоигру, а затем у вас сразу же начала появляться реклама в браузере(или еще чего похуже), то логично предположить, что именно она являлась переносчиком вируса PUP.Optional. Удалите как установщики программ, так и сами установленные программы.

Особое внимание нужно обратить на наличие в системе различных тулбаров, которые могли быть установлены с программами. Появляются тулбары в системе обычно после установки какого-то бесплатного ПО, вместе с которым также в комплекте идет и тулбар. Некоторые из них действительно безвредны, но порой в них может содержаться вирус PUP.Optional.

Тоже самое относится и к программам непонятного происхождения и предназначения, которые могли быть установлены на ваш компьютер без вашего ведома. Программы по ускорению компьютера, его очистки, супер-поисковики и прочие подозрительные элементы – все это необходимо удалить.

Очистка или удаление браузера

Основное поле действия PUP.Optional – это браузер пользователя, который с появлением вируса становится рассадником рекламы. Как только с вашим браузером произошло это, нужно сразу же начинать его зачистку: полностью сбросить все настройки своего браузера, удалите из него все установленные расширения, удалите весь кэш, куки, историю и прочие данные.

Восстановив браузер буквально к его изначальному состоянию, откройте его и проверьте наличие надоедливых рекламных блоков или редиректов. Если ничего не помогло, то попробуйте выполнить переустановку браузера или же удалите его и пересядьте на другой.

Если не хотите бросать уже обжитый обозреватель, то можете попытаться установить на него расширения по блокировке рекламы, например, AdBlock. Да, такие расширения будут блокировать всплывающие рекламные блоки и редиректы(возможно), но вирус PUP.Optional все еще будет присутствовать в системе – просто будут блокироваться его последствия.

Использование антивирусов

Пожалуй, антивирусы являются далеко не самым лучшим способом разрешения проблемы с вирусом PUP.Optional. В большинстве случаев, антивирусы не способны заметить проникшего в систему вредителя такого типа. Скажем, в 8 из 10 случаев вирусу удается избежать взора антивирусного ПО.

Однако, PUP.Optional все же может быть замечен им и именно поэтому мы рекомендуем вам провести полное сканирование системы на наличие вирусных угроз. Если вам повезет, то вы найдете вирус PUP.Optional. Как только это произойдет, удалите вирус с помощью самого антивируса или же зараженный элемент своими силами.

Уборка в Автозагрузке

Также не исключены случаи, когда программы, содержащие в себе вирусы PUP.Optional, прописывают себя в Автозагрузку системы. При каждом входе в систему выполняется запуск программ, находящихся в Автозагрузке. Соответственно, если в Автозагрузке присутствует программа с вирусом PUP.Optional, то она будет постоянно загружаться в систему, тем самым давая волю этому рекламному вредителю.

Чтобы избавиться от такой программы, вам нужно удалить ее из Автозагрузки. Для этого сделайте следующее:

- Нажмите правой кнопкой мыши на Пуск и выберите «Диспетчер задач».

- Открыв Диспетчер задач, перейдите во вкладку «Автозагрузка».

- Нажмите правой кнопкой мыши на колонку «Имя» и выберите «Командная строка». Таким образом, вы добавили еще одну колонку в Автозагрузку, в которой будет указываться действие в командной строке, выполняемое каждой программой.

- Внимательно просмотрите программы и их команды. Возможно, вы найдете там программу, в команде которой будет находиться указанный сам вирус PUP.Optional или же редирект.

- Найдя таковую, нажмите на нее правой кнопкой мыши и выберите «Отключить».

- Далее пройдите в указанную директорию программы в Автозагрузке и удалите ее из системы.

Довольно часто, в Автозагрузке также можно встретить ваш браузер, к которому будет применена особая команда, выполняющая редирект запущенного браузера на указанный веб-ресурс.

Если по каким-то причинам вы не можете удалить программу из Автозагрузки, то это можно выполнить с помощью Редактора Реестра Windows. Для этого сделайте следующее:

В окне дополнительных параметров выберите Параметры загрузки.

В окне дополнительных параметров выберите Параметры загрузки.  Нажмите на кнопку Перезагрузить.

Нажмите на кнопку Перезагрузить.  И при появлении следующего экрана нажмите F5.

И при появлении следующего экрана нажмите F5. Тема закрыта

Тема закрыта Логи.7z108,78К 11 Скачано раз

Логи.7z108,78К 11 Скачано раз