Как определить, является ли сайт фальшивым, мошенническим: 5 способов

Как определить, является ли сайт фальшивым, мошенническим: 5 способов

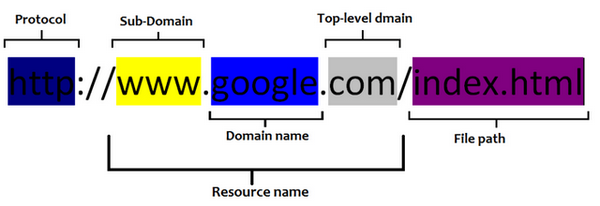

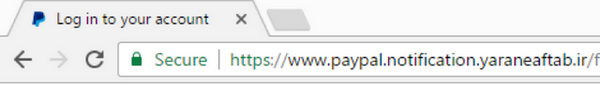

Огромное количество людей мало обращают внимания на адресную строку своего браузера. Это огромная ошибка. В адресной строке содержится тонна жизненно важной информации о том, где вы находитесь и насколько вы защищены. Поэтому привыкайте к тому, чтобы иногда заглядывать туда, когда вы посещаете новую страницу. Одной из главных тактик фишинга является создание веб-сайта, который почти неотличим от реальной. Для этого хакеры и киберпреступники получили очень изобретательный способ копирования URL-адресов. Между возможностью создания поддоменов, имитирующих реальные домены, и тем, как браузеры могут легко сократить URL-адреса Вот как устроена адресная строка браузера

Вооружившись этими знаниями, всегда следите за тем, чтобы вы знали, в каком фактическом домене вы находитесь. Поддомены могут вводить в заблуждение. Вот пример поддомена первого и второго уровня, который намеренно имитирует домен и TLD:

Не обманывайте себя, в приведенном выше примере имя фактического домена – «yaraneaftab». На самом деле это не PayPal. Это фишинг-сайт. Обратили внимание, как браузер говорит что это «Безопасный» сайт благодаря использованию SSL-сертификата? 😉 Вот почему вам всегда нужно проверять URL.

Виды действий в сети Интернет

Определение степени доверия к сайту стоит проводить исходя из целей, с которыми пользователь заходит на конкретный ресурс. От этого же критерия зависят и признаки, по которым можно установить лояльность к сайту. Далее приведены наиболее распространенные действия пользователей в сети Интернет, расположенные в порядке увеличения значимости определения уровня доверия к ресурсу.

1. Ознакомление с контентом информационных сайтов

Такие сайты требуют от пользователя только критического подхода к восприятию информации. А для ее анализа необходима проверка достоверности с помощью различных источников или поиск первоисточника. С точки зрения безопасности пользовательских данных – это наименее опасные ресурсы.

2. Загрузка файлов на компьютер

Подобные цели требуют не только определения степени доверия к ресурсу, но и наличия на компьютере антивирусных средств, которые защитят данные и предупредят пользователя в случае попадания на компьютер вредоносного программного обеспечения (далее – ПО). Кроме того, в современных антивирусах предусмотрена функция определения подлинности сайта. Если страница является сомнительной, пользователь будет уведомлен об этом.

Скачивая файлы с какого-либо сайта, нужно в первую очередь оценить надежность этого источника. Сделать это можно с помощью соответствующих сервисов в сети Интернет. Помимо этого, некоторые сайты при скачивании уведомляют пользователя о проверке на наличие вирусов в конкретном файле с помощью антивируса.

3. Заполнение форм, требующих персональные данные пользователя

Подобные действия выполняются, например, при регистрации на сайте или составлении заказа в интернет-магазине. Важно помнить, что если сайт запрашивает персональные данные (ФИО, дату рождения, адрес проживания, паспортные данные и т. д. Полный список персональных данных приведен в Федеральном законе от 27 июля 2006 г. №152-ФЗ “О персональных данных” ), владельцы сайта должны уведомить Вас о том, какие действия будут производиться с персональными данными. Для этого на странице, где вносятся персональные данные, должен быть размещен соответствующий запрос на их обработку и политика конфиденциальности данного ресурса, из которой можно узнать, для чего будут использоваться эти данные.

Также перед вводом персональных данных крайне желательно убедиться в наличии https-соединения, т. е. шифрованного соединения, защищающего персональные данные при передаче от пользователя к сайту. Определить наличие такого соединения для конкретной страницы можно по URL-адресу, который должен начинаться с «https://».Также универсальным показателем для определения подлинности сайта, а также наличия https-соединения является значок зеленого замка, расположенный левее адресной строки браузера. В современных версиях браузеров, в адресной строке,у сайтов использующих незашифрованное http-соединение, префикс “http://” не пишется.

URL расположен в верхней части браузера в адресной строке (подробнее в статье Структура URL).

Всё это поможет пользователю определить уровень доверия к данному ресурсу и защитить персональные данные от перехвата злоумышленниками и компрометации.

4. Совершение денежных операций

На сегодняшний день это очень распространенное действие и в то же время,требующее наибольшей осторожности и бдительности со стороны пользователя. Простейшим примером служит оплата покупок в интернет-магазинах.

Признаки, по которым можно установить степень доверия к таким ресурсам, следующие:

- использование владельцами сайта https-соединения;

- наличие политики конфиденциальности (ознакомиться с ней можно при регистрации или входе);

- возможность подачи претензий по мошенническим платежам;

- наличие форм обратной связи с владельцами сайта.

Отсутствие хотя бы одного из этих признаков может свидетельствовать о том, что данная страница является поддельной.

5. Операции, связанные с онлайн-банкингом

Понятие онлайн-банкинг подразумевает управление денежными средствами, находящимися на счетах в банках, посредством сети Интернет. К такому виду операций стоит предъявлять наибольшие требования по безопасности. К признакам, приведённым в предыдущем пункте, стоит добавить обязательность пользования онлайн-банкингом только с проверенных устройств, на которых установлены антивирусные средства и доступ к которым имеет ограниченный круг лиц. Желательно управлять онлайн-банкингом только со своего устройства. Также со стороны банковского ресурса должна быть предусмотрена возможность подтверждения онлайн-платежа или перевода с помощью одноразовых паролей, или паролей получаемых пользователями через SMS-сообщение (двухфакторная аутентификация).

Дополнительно существует ряд общих признаков, которые можно учитывать при определении степени доверия к любым сайтам. К ним можно отнести:

- качественная и удобная для чтения вёрстка;

- отсутствие нецензурной лексики и грамматических ошибок;

- регулярное обновление информации и уникальность контента;

- отсутствие большого количества навязчивой рекламы;

- формы обратной связи с владельцами сайта, наличие блогов или групп данного ресурса в социальных сетях.

Кроме определения степени доверия к ресурсу пользователь может отследить подлинность той или иной страницы, что поможет избежать фишинговых сайтов или сайтов, загружающих вредоносное ПО. Для этого существуют специализированные ресурсы по проверке подлинности страниц. Такие сайты позволяют определить степень безопасности любой страницы, а также оценить риск покупок на ней. Кроме того, будет отображена информация о возрасте домена, местоположении сервера и наличии сайта в поисковых системах, а также отзывы от других пользователей.

Центры сертификации и иерархии доверия

Центры сертификации (CA) выдают цифровые сертификаты. Цифровые сертификаты — это верифицируемые файлы данных, которые содержат сведения, чтобы помочь веб-сайтам, людям и устройствам подтвердить свою идентификацию в сети (ее подлинность проверяется центром сертификации). Центры сертификации играют важнейшую роль в работе интернета и в выполнении прозрачных и надежных онлайн-транзакций. Центры сертификации выдают миллионы цифровых сертификатов каждый год, и эти сертификаты используются для защиты информации, шифрования миллиардов транзакций и обеспечения безопасного обмена данными.

Сертификат SSL — это популярный тип цифрового сертификата, который привязывает информацию о владельце веб-сервера (и веб-сайта) к ключу шифрования. Эти ключи используются в ючу шифрования. Эти ключи используются в протоколе SSL/TLS для создания безопасной сессии между браузером и веб-сервером, на котором расположен SSL-сертификат. Чтобы браузер мог доверять SSL-сертификату и выполнял сессию SSL/TLS без предупреждений безопасности, SSL-сертификат должен содержать доменное имя веб-сайта, использующего этот сертификат, должен быть выдан надежным центром сертификации и быть действующим.

По данным аналитического сайта Netcraft (www.netcraft.com), в августе 2012 года на общедоступных веб-сайтах использовались почти 2,5 млн SSL-сертификатов. Есть вероятность, что на самом деле их на 50% больше, но реальное число на общедоступных веб-сайтах Netcraft определить не в состоянии. Это делает SSL одной из самых распространенных технологий безопасности, применяемых в настоящее время.

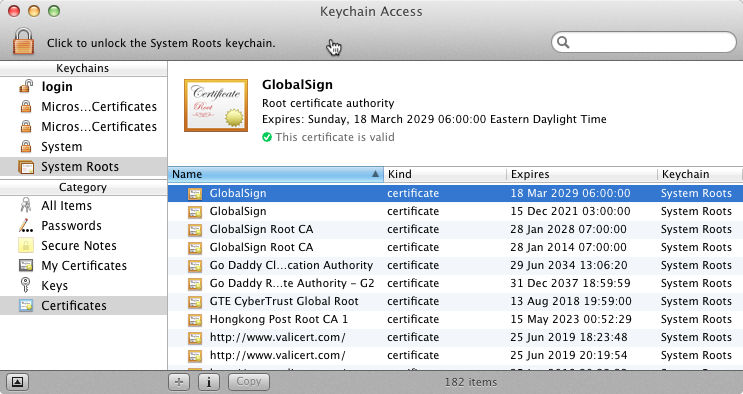

Как при таком обилии SSL-сертификатов определить, какому центру сертификации можно доверять?

Браузеры, операционные системы и мобильные устройства используют авторизованные программы «членства» центров сертификации, и каждый центр сертификации должен выполнить подробные условия, чтобы быть стать участником такой программы. После принятия центра сертификации в программу он получает возможность выдавать SSL-сертификаты, которым будут доверять браузеры и, соответственно, люди и устройства, использующие этот сертификат. Существует относительно небольшое количество авторизованных центров сертификации, от частных до правительственных, и, как правило, чем дольше работает центр, тем больше браузеров и устройств доверяют его сертификатам. Чтобы сертификаты обеспечивали прозрачное доверие, они должны иметь хорошую совместимость с более старыми браузерами и особенно с более старыми мобильными устройствами — это называется универсальностью и является одной из важнейших характеристик, которые центр сертификации может предложить своим клиентам.

Перед выпуском цифрового сертификата центр сертификации выполнит множество проверок идентификации заявителя. Эти проверки зависят от класса и типа сертификата, на который подана заявка. Например, для выпуска SSL-сертификата с проверкой домена будет проверяться право владения доменом, отражаемое в сертификате, а сертификат SSL с расширенной проверкой будет включать дополнительную информацию о компании, которая будет проверяться центром сертификации многими разными методами.

Более подробная информация о разных классах SSL-сертификатов содержится в статье: Классы сертификатов и примеры их использования.

PKI и иерархии доверия

Браузеры и устройства доверяют центру сертификации, принимая корневой сертификат в свое хранилище — специальную базу данных об утвержденных центрах сертификации, которая предустановлена в браузерах и на устройствах. Windows поддерживает свое хранилище корневых сертификатов, так же поступают Apple и Mozilla (для своего браузера Firefox). Многие операторы мобильной связи также имеют собственное хранилище.

Хранилище Apple OSX доверенных корневых сертификатов

Центры сертификации используют эти предустановленные корневые сертификаты для выдачи промежуточных корневых сертификатов и цифровых сертификатов конечным объектам. Центры сертификации получают запросы на сертификаты, проверяют заявки, выпускают сертификаты и публикуют текущий статус проверки выпущенных сертификатов, так что каждый, кто пользуется сертификатом, имеет полное представление о действительности этого сертификата.

Обычно центры сертификации создают множество корневых сертификатов промежуточных центров сертификации (ICA), которые выдают сертификаты конечным пользователям, в том числе SSL-сертификаты. Это называется иерархией доверия и выглядит следующим образом:

Центры сертификации не должны выдавать цифровые сертификаты напрямую из корневого сертификата, передаваемого операторам, а только через один или несколько промежуточных центров сертификации (ICA). Центры сертификации обязаны выполнять рекомендации по безопасности чтобы свести к минимуму уязвимость корневого центра сертификации для хакерских атак. GlobalSign — один из немногих центров сертификации, которые всегда (с 1996 года) использовали ICA.

Что входит в работу центра сертификации?

Центры сертификации служат оплотом доверия в интернете и поэтому несут особую ответственность. Работа центра сертификации с соблюдением всех требований к аудиту является сложной задачей. Инфраструктура центров сертификации включает в себя значительное количество операционных элементов, аппаратного и программного обеспечения, политик отправителей и положений о правилах, проверок, элементов инфраструктуры безопасности и персонала. В совокупности эти элементы называются доверенной инфраструктурой открытого ключа (PKI).

Сертификаты бывают разных форматов и поддерживают не только SSL, а еще и аутентификацию людей и устройств, а также заверяют подлинность кода и документов. Посетите раздел Продукты GlobalSign для получения более подробной информации.